La cultura popular ha establecido una conexión simbólica entre los piratas digitales o hackers y los piratas clásicos, presentando a los primeros como navegantes del ciberespacio que desafían las normas. La literatura y el cine han reforzado esta imagen romántica, idealizando al pirata como un aventurero valiente, libre y, en ocasiones, moralmente superior a las instituciones corruptas que combate. Y en el caso de los hackers, como individuos ingeniosos que luchan contra sistemas injustos. Esta suerte de héroes rebeldes es frecuentemente retratada como genios solitarios que exponen la corrupción de grandes corporaciones o gobiernos, una narrativa similar a la de los piratas que enfrentaban imperios coloniales. Si los piratas clásicos buscaban oro y riquezas, los hackers del siglo XXI son mostrados como buscadores de conocimiento y libertad digital.

En este sentido apunta las investigaciones del académico chileno Vicente Pérez Moreira, que afirma que la figura del pirata ha transitado del mar al ciberespacio, conservando en ambos escenarios una narrativa cultural que tiende a idealizarlos como héroes rebeldes enfrentados a sistemas opresivos. Esta construcción no solo suaviza las acciones de los piratas históricos y los hackers, sino que también legitima, en ciertos casos, sus actividades ilegales. De hecho, el desigual contexto socioeconómico contemporáneo en el que vivimos ayuda a facilitar la aceptación o incluso la glorificación de quienes actúan fuera de la ley para “equilibrar” las desigualdades sociales o luchar contra sistemas que perciben como injustos.

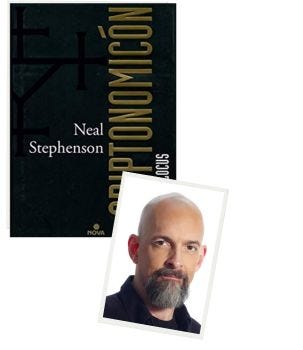

El trasfondo infotecnológico de Criptonomicón es la criptografía y las matemáticas y el uso que se hacen de ellas en las dos tramas que se van compaginando a lo largo de la novela y que se centran en el marco histórico de la Segunda Guerra Mundial y en un presente paralelo al que vivimos actualmente. La trama narrativa se desarrolla en dos líneas temporales narradas en paralelo: en una se presenta la labor de un grupo de criptógrafos y especialistas en decepción táctica de los Aliados durante la Segunda Guerra Mundial, dedicados a romper los códigos de comunicaciones del Eje Roma-Berlín-Tokio; la otra trama transcurre en la época actual, en la que descendientes de los protagonistas de la primera trama emplean tecnología punta en criptografía, telecomunicaciones e informática para construir un paraíso de datos en el sultanato de Kinakuta, una isla ficticia en el mar de Sulú, entre Palawan, en Filipinas y la isla de Borneo.

En la trama que tiene transcurso durante la Segunda Guerra Mundial se nos presenta a Lawrence Pritchard Waterhouse, un ficticio genio matemático y criptoanalista especializado en descifrar códigos del enemigo. Junto a él tenemos a Bobby Shaftoe, un sargento de la infantería de marina estadounidense adicto a la morfina con amplia experiencia en el frente del Pacífico que acaba en la secreta compañía 2702 junto al misterioso teniente–sacerdote Enoch Root, una compañía dedicada a despistar al enemigo con el fin de que no sospechase que se habían roto sus códigos.

La segunda trama tiene lugar en un presente paralelo, en el cual sesenta años después Randy Waterhouse, nieto de Lawrence y experto hacker criptográfico deja el mundo informático californiano para embarcarse en un desafiante proyecto empresarial junto a sus compañeros de Epiphyte Corporation con la finalidad de la crear la Cripta, un paraíso fiscal y de la información, pero tendrá que enfrentarse a viejos enemigos como Andrew Loeb, a otros nuevos como “el Dentista” y a la maquinaria política de los gobiernos. Para ello contará con la ayuda de sus viejos amigos Avi, Eb, John, Tom y Beryl y con la del equipo de la Semper Marine Services, que componen Doug y Amy Shaftoe, hijo y nieta de Bobby. Para respaldar la moneda electrónica de la Cripta será necesario conseguir oro, y necesitarán la ayuda de la compañía de excavaciones GOTO de Goto Dengo, quien construyó el “Gólgota” japonés, donde se guardó todo el tesoro obtenido como botín de guerra japonés durante la Segunda Guerra Mundial. Además, Avi tiene otra misión para la Cripta: alojar el PEPH, el Paquete de Educación y Prevención del Holocausto, con el fin de ofrecer a la humanidad el conocimiento suficiente para la supervivencia.

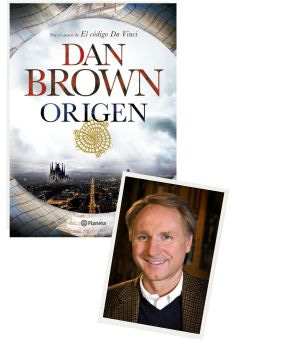

Robert Langdon, profesor de simbología e iconografía religiosa de la universidad de Harvard, acude al Museo Guggenheim Bilbao, en España, para asistir a un trascendental anuncio que «cambiará la faz de la ciencia para siempre». El anfitrión de la velada es Edmond Kirsch, un joven multimillonario cuyos visionarios inventos tecnológicos y audaces predicciones lo han convertido en una figura de renombre mundial. Kirsch, uno de los alumnos más brillantes de Langdon años atrás, se dispone a revelar un extraordinario descubrimiento que dará respuesta a las dos preguntas que han obsesionado a la humanidad desde el principio de los tiempos.

Al poco tiempo de comenzar la presentación, meticulosamente orquestada por Edmond Kirsch y la directora del museo Ambra Vidal, estalla el caos para asombro de cientos de invitados y millones de espectadores en todo el mundo. Ante la inminente amenaza de que el valioso hallazgo se pierda para siempre, Langdon y Ambra deben huir desesperadamente a Barcelona e iniciar una carrera contrarreloj para localizar la críptica contraseña que le dará acceso al revolucionario secreto de Kirsch. Perseguidos por un atormentado y peligroso enemigo, Langdon y Ambra descubrirán los episodios más oscuros de la Historia y del extremismo religioso. Siguiendo un rastro de pistas compuesto por obras de arte moderno y enigmáticos símbolos, tendrán pocas horas para intentar desvelar la fascinante investigación de Kirsch… y su sobrecogedora revelación sobre el origen y el destino de la Humanidad.

En la novela Origen, el elemento hacker es la tecnología avanzada, especialmente la Inteligencia Artificial y la nanotecnología, como una fuerza que redefine el origen y el destino de la humanidad, enfrentando ciencia y religión y patentizado en el asistente virtual Wilson, del multimillonario Edmond Kirsch.

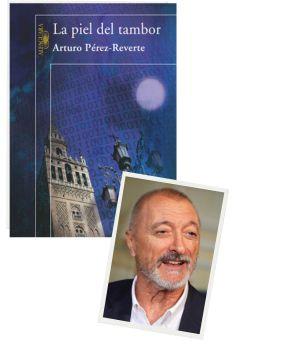

En una noche de agosto, un hacker informático se infiltra en los ordenadores del vaticano y deja un misterioso mensaje en el ordenador personal del Papa, este mensaje cuenta que en Sevilla una iglesia alejada de la silla de San Pedro, Nuestra Señora de las lágrimas, está en peligro y mata para defenderse. El Papa interesado por el mensaje, solicita a monseñor Spada, el director del Instituto para las Obras Exteriores, que investigue quién ha escrito el mensaje y por qué. Este manda a su mejor agente, Lorenzo Quart, a Sevilla. Este descubre que la iglesia está en peligro porque el banco Cartujano quiere derribarla y construir apartamentos de lujo, y la diócesis está de acuerdo con la transacción pues puede ganar mucho dinero demoliendo la iglesia y vendiendo el terreno. El problema es que algunos quieren mantener la iglesia abierta: un viejo sacerdote bastante cascarrabias. Una joven glamurosa que sale en periódicos, su madre que tiene el dinero para mantener dicha iglesia, y también una monja renegada que trabaja en la restauración de las obras de arte de la iglesia. El esposo de la joven es un banquero que está involucrado en el trato financiero por la iglesia. A medida que Quart investiga más los orígenes de la iglesia y las personas que giran alrededor de ella, se da cuenta del valor que tiene, tanto culturalmente como espiritualmente, así como las relaciones existentes entre los diferentes personajes: desde una hermosa aristócrata andaluza hasta malvados que parecen sacados de una copla española, un banquero celoso y su secretario ludópata, y una septuagenaria que bebe Coca-Cola. A medida que profundiza en su investigación, descubre la conexión entre estos personajes y un legado oculto del capitán Xaloc, un corsario español desaparecido en el siglo XIX.

Si bien es cierto que el misterioso hacker que irrumpe en los sistemas del Vaticano y deja un mensaje sobre la iglesia de Nuestra Señora de las Lágrimas no es un personaje central con nombre propio que se revele fácilmente, sí es el revulsivo para el desarrollo de la trama narrativa de la novela. Este pirata informático se infiltra en los ordenadores del Vaticano y le deja un mensaje al Papa vía internet, informando al Santo Padre que en Sevilla existe una iglesia barroca, que mata para defenderse. Y es verdad, ya que han ocurrido dos muertes en su interior consideradas por la policía como accidentales.

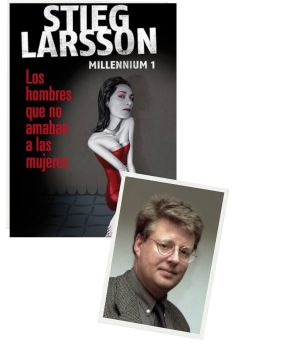

Cuando Mikael Blomkvist es sentenciado por difamar al empresario Hans-Erik Wennerström, su papel como editor en jefe de la revista económica Millennium, que dirige junto a Erika Berger, queda relegado a un segundo plano. Aprovechando la situación, Henrik Vanger, exdirector de la Corporación Vanger, una de las empresas más importantes de Suecia, le propone un trato: escribir un libro sobre su imperio y su extensa familia y, a la vez, investigar la misteriosa desaparición en 1966 de Harriet, la sobrina de Vanger. Blomkvist accede, porque Vanger le ofrece información reveladora sobre Wennerström a cambio de su ayuda. Durante su retiro en el pequeño pueblo de Hedestad, al norte de Suecia, y principal residencia del clan Vanger, Blomkvist conocerá a varios miembros de la familia. Va descubriendo varias causas de disputas graves: el reparto de las acciones de la compañía entre muchos socios minoritarios que son todos parientes; el pasado nazi de varios de sus miembros, y la clave del misterio en torno a la misteriosa desaparición de Harriet Vanger. Con la ayuda de Lisbeth Salander, una brillante hacker, Blomkvist descubre que Martin Vanger, hermano de Harriet, fue un asesino serial de mujeres, siguiendo el legado abusivo de su padre. Tras una confrontación violenta que termina con el suicidio de Martin, ambos descubren que Harriet no murió, sino que huyó de los abusos y vive en Australia. Harriet regresa a Suecia y retoma su lugar en la familia y la empresa. Aunque Vanger no cumple plenamente su promesa de pruebas contra Wennerström, Lisbeth obtiene información decisiva que permite a Blomkvist exponer al magnate, recuperar su prestigio y llevar a Millennium al reconocimiento nacional.

El elemento hacker de esta novela es Lisbeth Salander. De complexión delgada y baja estatura, Salander cultiva una estética que se puede definir entre andrógina, gótica y punk. Poseedora de una inteligencia extraordinaria y memoria fotográfica, es experta en informática y una de los mejores hackers de su país, actuando bajo el pseudónimo de «Wasp» («avispa» en inglés). Tiene un empleo como investigadora privada en una empresa de seguridad. Pese a su inteligencia fuera de lo común, Salander tiene problemas para relacionarse en sociedad con normalidad. Tales problemas emocionales son resultado de una niñez y adolescencia convulsas. Fruto de esos traumas de juventud, Salander siente también un odio extremo hacia los hombres que maltratan a las mujeres, las personas que maltratan a otras personas y no duda en utilizar contra ellos/as la violencia más cruda.

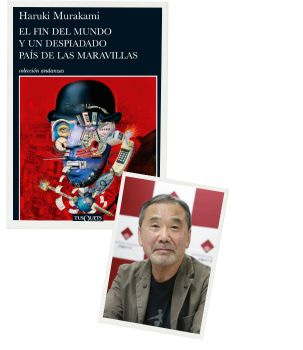

Esta novela se compone de dos historias que tienen lugar en sendos escenarios. Por un lado, una ciudad amurallada conocida como “el fin del mundo”; y por otro, una futurista ciudad de Tokio, denominada “el país de las maravillas”. En el fin del mundo, el protagonista es un recién llegado a la ciudad, desposeído de su sombra como único vestigio del lugar que viene por el Guardian, que la arranca de un solo tajo y es puesta en un lugar lejos del contacto del nuevo ciudadano, puesto que una condición de los habitantes es de no recordar nada del mundo externo, y su sombra significa eso. Su trabajo dentro de la ciudad amurallada es leer los viejos recuerdos que viven en los cráneos de las bestias (unicornios) mientras elabora un mapa de la ciudad completa, para una vez completado huir con su sombra. Mantiene relaciones con algunos de los habitantes de la ciudad (un guardián, una bibliotecaria y un militar retirado) que servirán como medios para comprender a la ciudad.

En el país de las maravillas, el protagonista es un informático que computa datos en su cerebro de forma inconsciente. Es contratado por un excéntrico científico que conoce más que nadie en el planeta el funcionamiento del cerebro humano. Vive en el subsuelo de la ciudad amenazado por unas siniestras criaturas llamadas “tinieblos”. El científico convence al joven técnico para que le ayude en sus investigaciones sobre la manipulación de la conciencia, todo ello en medio de una encarnizada lucha por el control de la información entre El Sistema (organismo gubernamental) y los llamados “semióticos” (sociedad al margen de la ley).

Esta novela está dividida en estas dos partes y conectadas entre sí pudiéndose leer en el orden normal o según las dos historias, leyendo primero los capítulos pares del País de las Maravillas y luego los capítulos impares de El fin del mundo. A las señas de identidad literaria propias de Murakami hay que añadir el elemento científico. Pero hay toda una trama distópica relacionada con la neurociencia y la capacidad de manipular la profunda e individual conciencia de las personas, así como con la inmortalidad humana.

Más lecturas hackeadas

Otras lecturas inspiradas en escenarios narrativos de ficciones hackeadas y piratas digitales. Entre estas, podemos destacar a.

Punto de ruptura de Richard A. Clarke, publicado por G.P. Putnam´s Sons en 2007. La aldea mundial es una red de tecnología intrincadamente entrelazada que une las economías, los gobiernos y los sistemas de comunicación del mundo. Ahora un grupo sofisticado está buscando “desconectar el mundo”, destruyendo redes informáticas, satélites de comunicaciones, centros de cable de Internet, empresas biotecnológicas. Rápidamente, un equipo dedicado de hombres y mujeres se reúne para tratar de rastrear al grupo, buscando a través de milicias de derecha y crimen organizado ruso, terroristas yihadistas y estados nacionales enemigos. Pero los ataques están llegando más rápidamente y creciendo en destructividad.

Hacker épico de Alejandro Ramos, Rodrigo Yepes, publicado por 0xword en 2013. Ángel Ríos, auditor de una empresa puntera en el sector de la seguridad informática, se encuentra en el mejor momento de su vida. Está a punto de terminar un importante proyecto y se prepara para acudir a una cita con Yolanda, antigua compañera de clase de la que siempre ha estado enamorado. Sin embargo, el encuentro no sale como esperaba: ella no está interesada en iniciar una relación; sólo quiere que le ayude a descifrar un misterioso archivo. Ángel empieza a sospechar que algo raro está pasando, pero el corazón le mueve a aceptar el encargo sin hacer preguntas.

La trilogía Sprawl de William Gibson, compuesta por Neuromante, Conde Cero y Mona Lisa acelerada, publicada por Minotauro en 2013. En un futuro invadido por microprocesadores, en el que la información es la materia prima, vaqueros como Henry Dorrett Case se ganan la vida hurtando información, traspasando defensas electrónicas, bloques tangibles y luminosos, como rascacielos geométricos. Un espeluznante y sombrío futuro en el que la mayor parte del este de Norteamérica es una única y gigantesca ciudad, casi toda Europa un vertedero atómico y Japón una jungla de neón, corruptora y brillante.

Infierno en Venecia de Jonathan Holt publicado por RBA en 2025. El cuerpo de una mujer vestida con una sotana de sacerdote y un particular tatuaje en la muñeca aparece en las escaleras de una iglesia, arrastrado por las mareas invernales de Venecia. Es el primer caso de asesinato de la capitana Kat Tapo, y junto a la teniente del ejército de los estados Unidos, Holly Boland, y el genio de la informática con cicatrices emocionales y físicas y creador de la versión digital de Venecia, Carnivia.com, Daniele Barbo, harán lo que haga falta para descubrir la verdad.

El Hacker del CERN, autopublicado por Gabriel de la Cruz en 2023. El joven hacker Nikolai Romanov se sumerge en un oscuro laberinto de misterio y conspiración al descubrir archivos secretos del Centro Europeo de Investigación Nuclear, la prestigiosa institución científica con sede en Ginebra, Suiza. Convencido de que se oculta un experimento trascendental en el ámbito de la física cuántica, Nikolai se enfrenta a acusaciones peligrosas y obstáculos mientras se enfrenta a complejos algoritmos y avanzadas tecnologías de seguridad informática.

La Hacker: los orígenes de Katjia Liebermann, autopublicado por Marck O’neill en 2025. Katja vive en las sombras del mundo digital: trabajos rápidos, dinero fácil y la reputación de ser una de las hackeadoras freelance más hábiles de Berlín. Pero cuando el líder del grupo clandestino La Cruz la obliga a participar en un ataque gubernamental de alto riesgo, ell descubre que solo es un peón desechable dentro de una conspiración que está dispuesta a matar para mantenerse oculta. Al infiltrarse en un sistema de la OTAN, encuentra una purga secreta destinada a borrar pruebas comprometedoras. Katja comprende entonces que ella es lo único que se interpone entre la verdad y un encubrimiento a escala mundial.

Más technothrillers y narrativas de almas hackeadas

El huevo del cuco de Clifford Stoll, publicado por Planeta en 1991,

El Hacker y las hormigas de Rudy Rucker publicado por Avon Books en 1994,

La era del diamante: manual ilustrado para jovencitas de Neal Stephenson, publicado por EDB Edición en 1997,

La estancia azul de Jeffery Deaver, publicado por Alfaguara en 2001,

Hackers: los piratas del chip, autopublicado por Claudio Hernández en 2001,

Super Hackers de Lois H. Gresh y Robert Weinberg publicado por Umbriel en 2001,

Net Force: prioridades ocultas de Tom Clamcy y Steve Pieczenik publicado por Planeta en 2003,

Cielo de singularidad de Charles Stross publicado por La factoría de ideas en 2004,

The Hacker de Ken Harris publicado por BURLINGTON en 2005,

El infierno digital de Philip Kerr publicado por Anagrama en 2006,

El arte de la intrusión de Kevin Mitnick publicado por Ra-Ma en 2006,

La caza de Hackers de Bruce Sterling publicado por Ajec en 2008,

Alba Cromm de Vicente Luis Mora publicado por Seix Barral en 2010,

Jugada peligrosa de Ava McCarthy, publicado por Círculo de Lectores en 2010,

Pequeño hermano de Cory Doctorow, publicado por Puck en 2011,

El último hacker de Francisco Díaz Valladares publicado por Sag Egmont en 2011,

Robo a un banquero de Pedro García Rosado publicado por Umbriel en 2012,

Daemon y Freedom de Daniel Suarez, ambos títulos publicados por Umbriel en 2010 y 2011, respectivamente,

Reamde de Neal Stephenson, publicado por Nova en 2012,

El sueño del androide de John Scalzi, publicado por Booket en 2013,

Jaque de hackers: Ctrl-alt-supr reiniciar autopublicado por Félix Acosta Fitipaldi en 2015,

El futuro siempre vuelve de Sergio Sánchez Benítez publicado por 0XWord en 2017,

El origen perdido de Matilde Asensi, publicado por La Esfera de libros en 2019,

Jinetes en la tormenta y La chica del sombrero negro de JM Ferri, ambos títulos publicados por 0xWord en 2020 y 2022 respectivamente,

Snow Crash de Neal Stephenson publicado por Gigamesh en 2022,

Claroscuro Hacker de Federico Bustos publicado por Ekobooks en 2022,

El Hombre equivocado de John Katzenbach publicado por B de Bolsillo en 2024.

Este podcast, Narrativas hackeadas: piratas digitales, está hermanado con los ya emitidos, El ojo que todo lo ve, Libros al abordaje: narrativas corsarias, Libros al abordaje: piratas del siglo XXI, Mundos indómitos de un futuro distópico y por el próximo en publicar Lecturas banales para una sociedad narcisista. Si está interesado en escucharlos, nuestros pods están disponibles en las principales plataformas de podcasts entre ellas Apple Podcast, Spotify, Ivoox y en nuestro sitio web emocionesentrelineas.org.

Fuentes de información consultadas:

Cristal, Martín (2015). Los hackers en la ficción. En: El pez volador (2 de noviembre). Recuperado de: enlace

Alonso, Chema (2021). Si vas a escribir una novela, pon un hacker en tu vida. En: Zenda (31 de marzo). Recuperado de: enlace

Mills, Alan (2010). Literatura hacker y la creación del nahual del lector. En: Replicante, periodismo digital / cultura crítica (11 de noviembre). Recuperado de: enlace

Mills, Alan (2013). Novelas de Hackers e Informáticos. En: Overblog (10 de noviembre). Recuperado de: enlace

Howard, Rick (2020). Four cybersecurity novels to distract you from the current zombie apocalypse. En: cwpro (20 de abril). Recuperado de: enlace

Lara, Alberto (2022). Programadores y Hackers en la ficción. En: Algoritmo salvaje (9 de noviembre). Recuperado de: enlace

Pérez Moreira, Vicente (2024). De la piratería marítima a la informática: entre la realidad y la ficción romántica. En: Nodos del conocimiento. Recuperado de: enlace

Sanchís, Eduardo (2024). Qué es un pirata informático: entendiendo a hackers y crackers. En: Peritos informáticos (14 de febrero). Recuperado de: enlace

¿Qué es el hacking?: tipos de hacking (¿2025?). En: Fortinet. Recuperado de: enlace

14 tipos piratas informáticos que debes conocer(2023). En: Panda Security (6 de noviembre). Recuperado de:enlace